Firesheep, identitateen ehiza klik bakarrean

2010-07-15 / cookieak, firesheep, segurtasuna

Zer daki Internet erabiltzaile arruntak egunero bisitatzen dituen webguneen segurtasunari buruz? Zer daki bere segurtasunaren inguruan? Zein dira bere kezkak eta beldurrak? Pasahitz luze eta gogoratzeko zailak izatea lasai egoteko motibo dira? Antibirusekin problema horiek guztiak desagertzen dira ala nahikoa da GNU/Linux sistema eragilea erabiltzea?

Saio-hasierak eta cookieak

Webguneetan saioa hasterakoan, erabiltzaile-izen eta pasahitzak ematen ditugu. Zerbitzariak emandako informazioa egiaztatzen du eta gordeta daukanarekin bat badator, cookie bat itzultzen digu. Cookie horren bitartez zerbitzariak badaki nor garen ondorengo eskaeretan.

Normala izaten da saio-hasieran bidaltzen dugun informazio konfidentziala zifratuta joatea (SHA-1 algoritmoa erabilita, adibidez), baina ez da horren ohikoa ondorengo eskaera/erantzunak ere zifratzea. Hortaz, eskaera bakoitzean erabiltzen den cookiea babesik gabe geratzen da eta teknika egokiak erabiliz gero erabiltzaileak webgunearekin zabalik duen saioa bahitu egin daiteke; honek esan nahi du benetako erabiltzaileak egin ditzakeen ekintza guztiak egin daitezkeela bere izenean. Hau guztia, gainera, erabiltzailearen pasahitzik jakin gabe.

Kontu hau zahar bezain ezaguna da ordea eta, arazoaren iturburua webguneen konfigurazioan bertan dagoenez, benetako soluzioa zerbitzariak trafiko guztia zifratzea da, HTTPS protokolo segurua erabilita. Ondorioz, arazoa sistema eragilearekiko independentea da eta edozein erabiltzaileri eragiten dio.

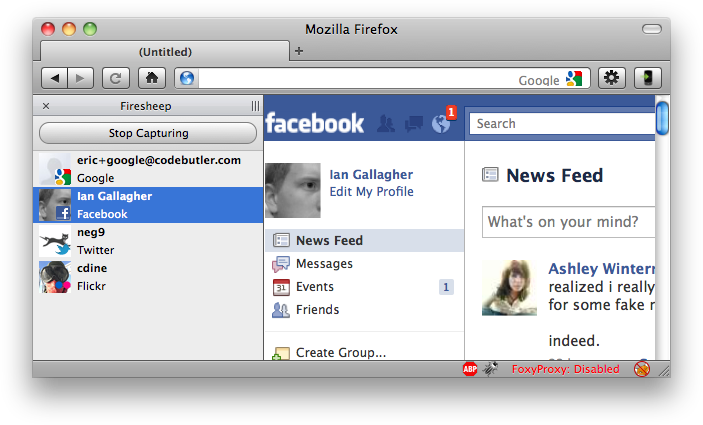

Arazoa jakina den arren, milioika erabiltzaile dituzten webgune askok eta askok ez dituzte konexio seguruak eskaintzen eta, eskaintzen diren kasuetan, gehienetan ez dira behartzen. Facebook, Twitter eta Flickr-en hau gertatzen da, adibidez.

Gauzak horrela, erabiltzaileen cookieak zifratu gabe dabiltza dantzan batetik bestera eta haririk gabeko konexio ez-seguruak eszenatoki paregabeak izan daitezke cookie horiek ehizatzeko. Ezagutza teknikorik ez duenak, ordea, nekez egingo du hau.

Tontoenak ere egin dezake

Argi ordea, gauzak erabat aldatu baitira, pasa den urriaren bukaeran Toorcon 12 jardunaldietan aipatutako arazo edo ahuleziaz baliatzen den Firefoxerako gehigarri bat kaleratu baita: Firesheep. Gehigarri honekin ez da inolako ezagutza teknikorik behar aipatutako erasoa burutzeko eta beraz, praktikoki edonor balia daiteke webguneen ahuleziaz erabiltzaileen izenean ekintzak burutzeko.

Noski, dagoeneko badago tresnaren zilegitasuna zalantzan jarri duen jendea, baina azpimarratu behar da gehigarri hau ez dela sortu jendeari ekintza maltzurrak egitea errazteko, presente dagoen eta sarri ezikusiarena egiten zaion arazo baten gaineko kontzientzia azaleratzeko baizik. Webgune eta zerbitzarien arduradunentzat, adibidez, tresna paregabea da guneen segurtasuna konprobatu eta bermatzeko.

Zer egin dezaket Firesheep-etaz babesteko?

Aipatu dugun bezala, arazoa berez zerbitzariena da, eta hauek konexioak erabat zifratzen ez dituzten artean erabateko babesa ezingo da ziurtatu. Halere, sarean ardi galduen gisan ibili nahi ez badugu, babeserako tresna gomendagarri batzuk ere badauzkagu.

- HTTPS-Everywhere — Webgune konkretuetan nabigatzailea HTTPS protokoloa erabiltzera behartzen du Firefoxerako gehigarri honek. Halere, aurredefinitutako guneen zerrenda batekin dabilenez, zerrenda horretatik kanpoko guneetarako babesik ez dago.

- Force-TLS — Aurrekoaren antzeko tresna da hau, baina konexioak zifratzera behartuko diren guneen zerrenda hedatzen uzten du.

Babeserako aukera gehiago ere badaude; teknika eta konfigurazio aurreratuagoak eskatzen dituzte ordea eta ondo inplementatu ezean segurtasun-sentipen faltsua eman lezakete.

Bestalde, WiFi publiko eta babesik gabeak ez erabiltzeak ez du esan nahi arazo honek eragingo ez digunik (gogoratu: hau ez da WiFiaren ahulune bat, zerbitzarien konfigurazio-arazoa baizik); eraso bera beste teknika batzuekin konbinatuta aurrera eraman daiteke haririk gabeko sare seguruetan.

Erabiltzaile arruntak, beraz, asko erabiltzen dituen webguneetan begiratu beharko luke ea helbideak HTTPS bidez hasten diren eta, hala ez bada, saiatu beharko luke egoera hori behartzen bere esku dauden medioen bitartez.

Iruzkina utzi edo zure gunetik aipua egin dezakezu.